この投稿は、[4枚目]Nutanix Advent Calendar 2019 の 4日目です。

Nutanix CE + Prism Central で、Nutanix Flow で vNIC の通信を遮断してみます。

Nutanix Flow のもつ「Quarantine」(隔離、もしくは検疫といった意味)という機能を利用します。これは、検疫目的などで VM をネットワークから遮断できる機能です。実際には、対象 VM の vNIC が接続されいてる Open vSwitch で遮断されます。

利用する Prism Central 環境は、下記のように構築しました。

ユーザ VM の vNIC 通信遮断

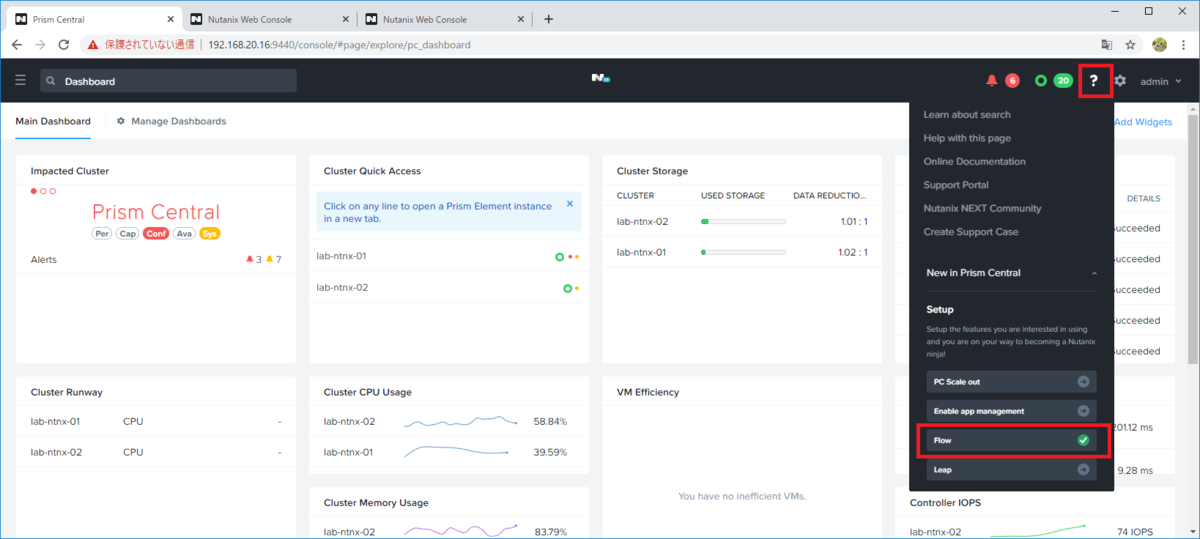

Prism Central の Main Dashboard で、Flow が有効化されていることを確認します。

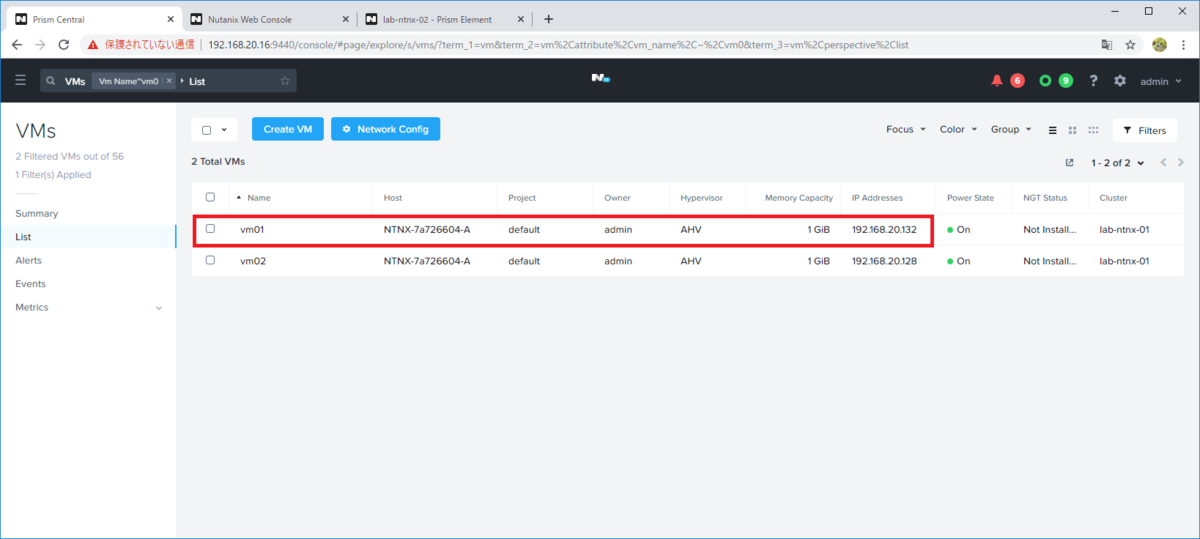

今回は、vm01(IP アドレスは 192.168.20.132)の通信を遮断します。

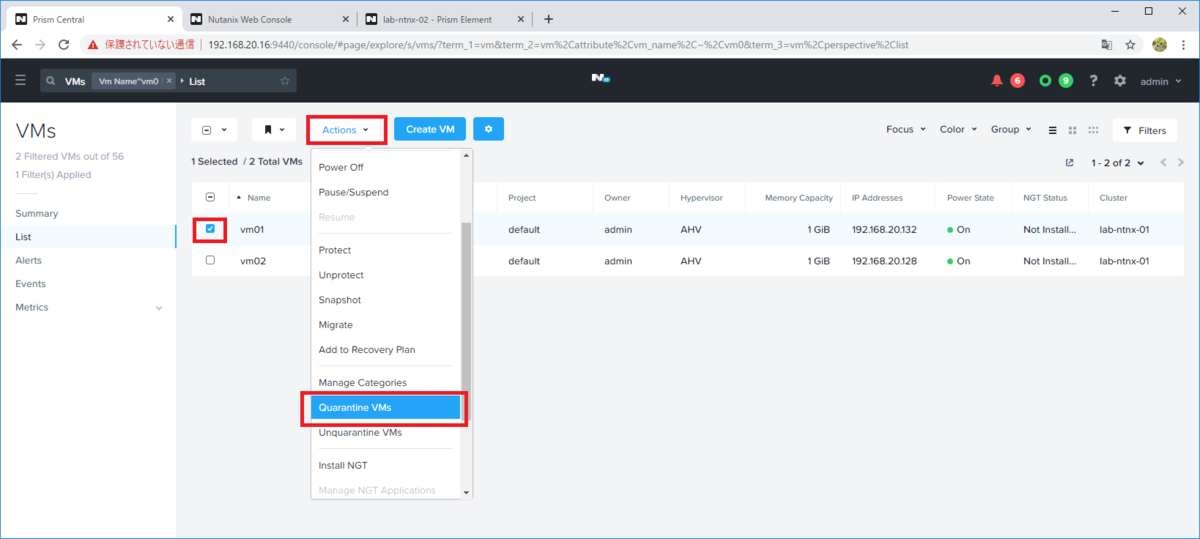

対象 VM を選択して、「Actions」→「Quarantine VMs」を選択します。

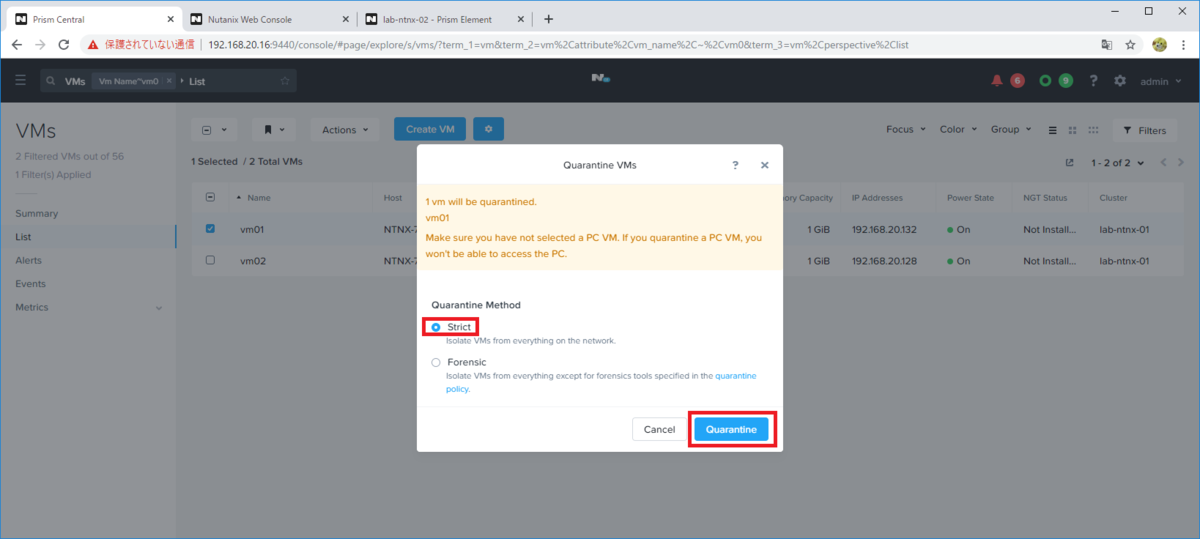

すべての通信を遮断するべく「Strict」を選択して、「Quarantine」をクリックします。ちなみに「Forensic」は、特定のアドレス(セキュリティにかかわる証跡調査をするマシンや、何かしらのセキュリティ アプライアンスなど)への通信のみ許可してフォレンジックをしたりする場合に利用できます。

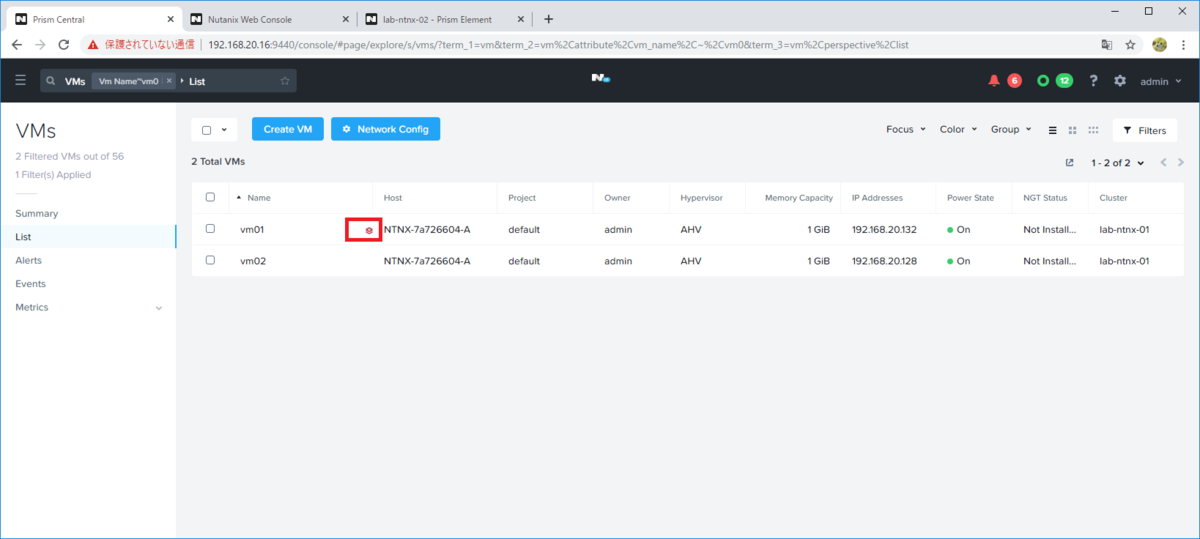

VM に隔離されたマークがつき、通信が遮断されるはずです。(マークがつかない場合は Web ブラウザを更新します)

ユーザ VM の vNIC 遮断解除

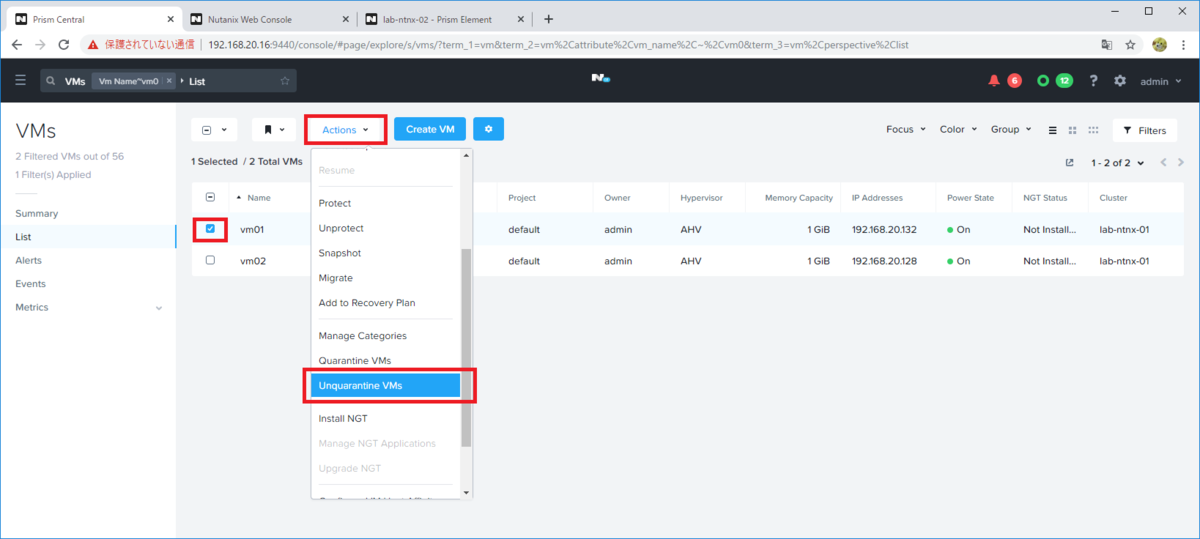

対象の VM を選択し、「Actions」→「Unquarantine VMs」を選択します。

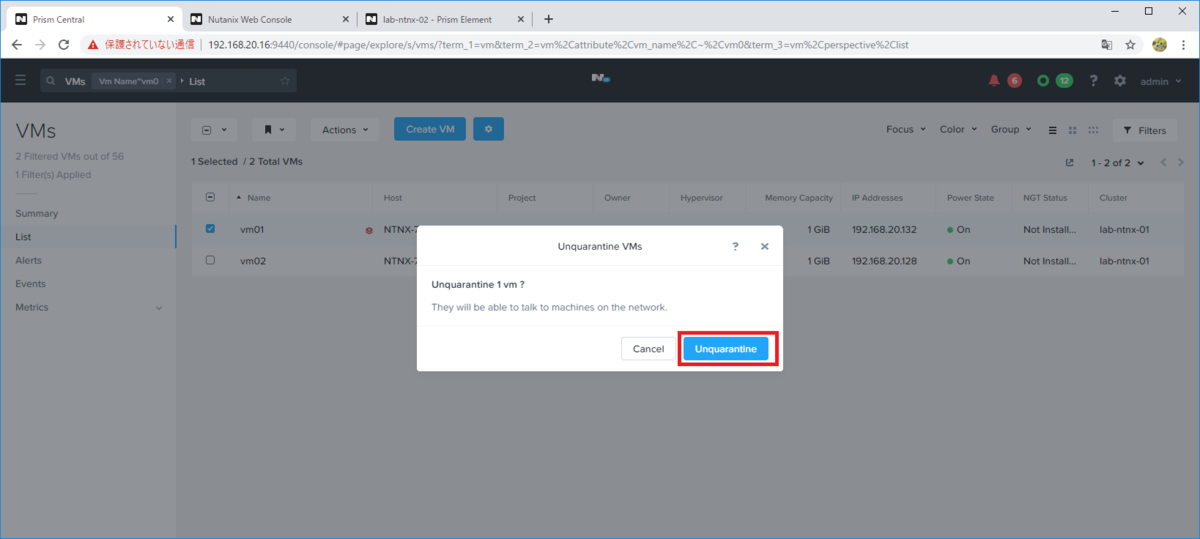

確認画面で、「Unquarantine」をクリックします。

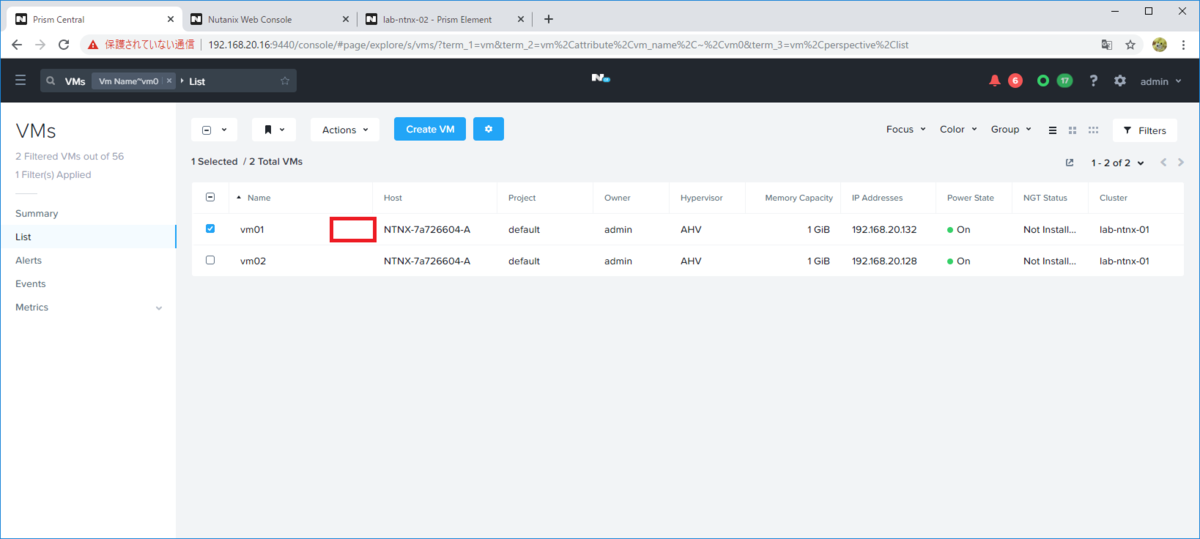

VM に隔離されたマークが消えて、通信遮断が解除されるはずです。(マークが消えない場合は Web ブラウザを更新します)

vNIC 遮断中の VM への通信の様子

「Quarantine」で隔離中の VM を確認してみます。

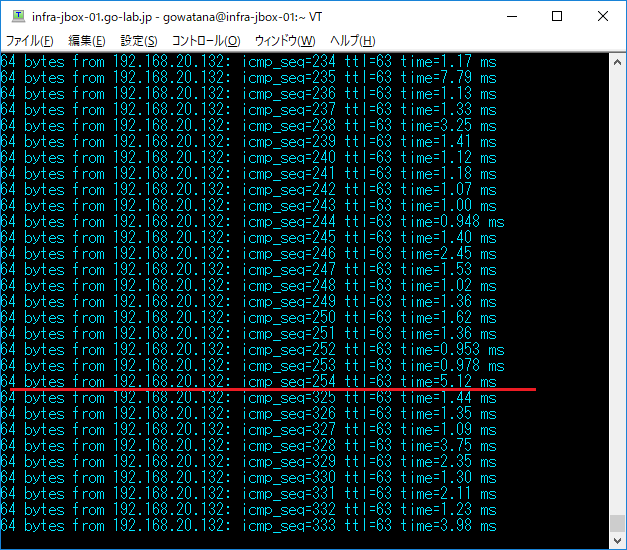

Ping を 隔離対象の VM 宛(192.168.20.132)に実行していると、下記のように隔離→隔離解除 の間は疎通が途切れていることがわかります。

※赤線の部分で隔離 → 隔離解除しており、icmp_seq の数値が飛んでいます。

vNIC 遮断中の VM を Prism Central での様子

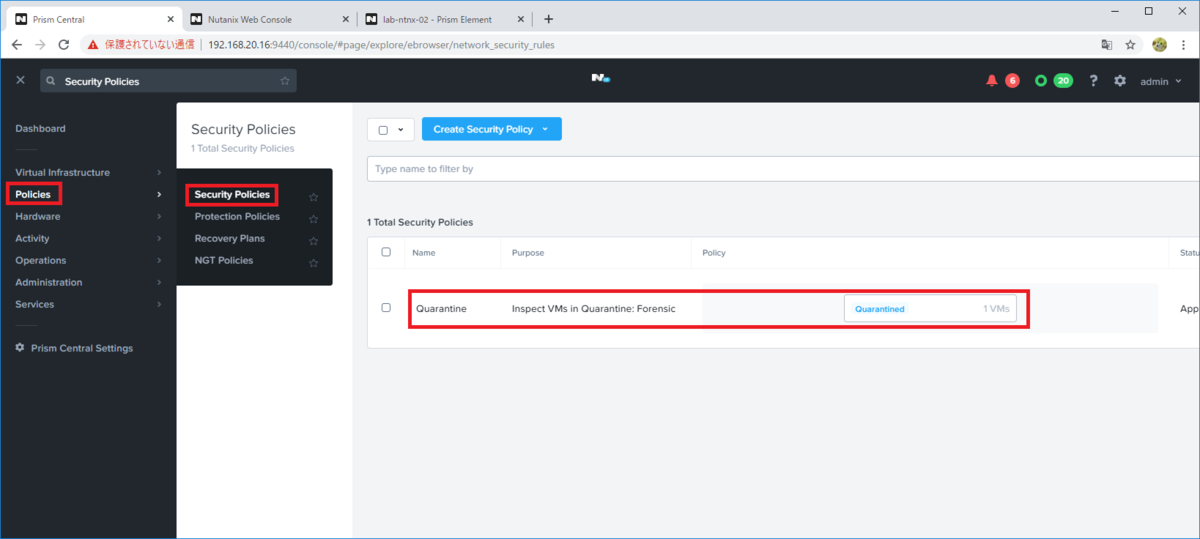

隔離中の VM は、Flow の「Security Policy」によるルールによって通信遮断されています。「Policies」→ 「Security Policy」で、Quarantine というポリシーに「1 VMs」と表示されているものが遮断されている VM です。

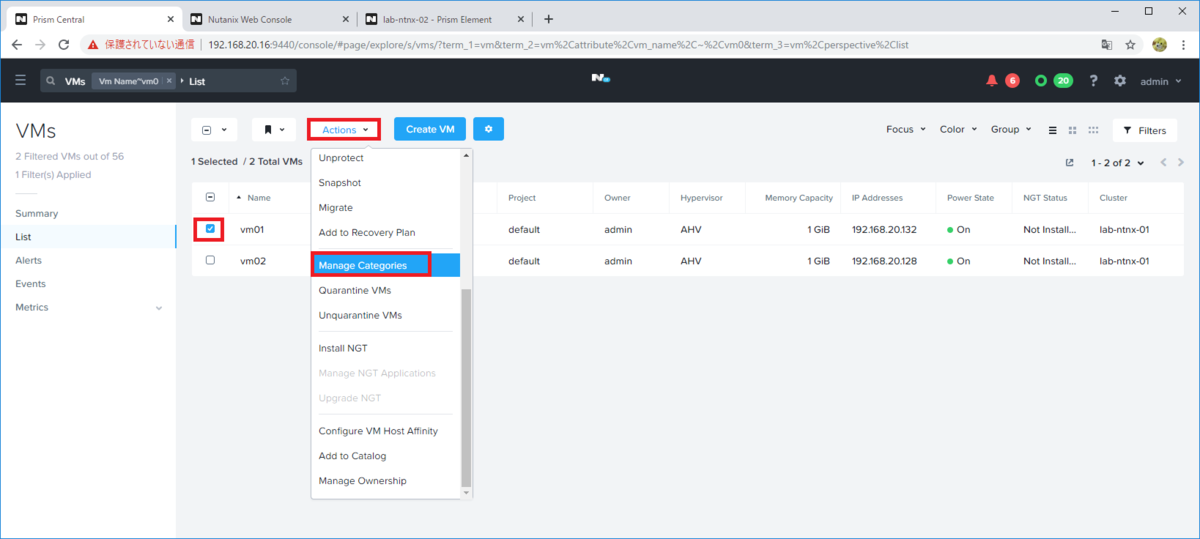

Flow では、「カテゴリ」(Key:Value 形式のタグのようなもの)を用いてルール設定をします。隔離中の VM には「Quarantine」カテゴリが自動設定されます。 隔離中の VM を選択して、「Actions」→「Manage Categories」をクリックします。

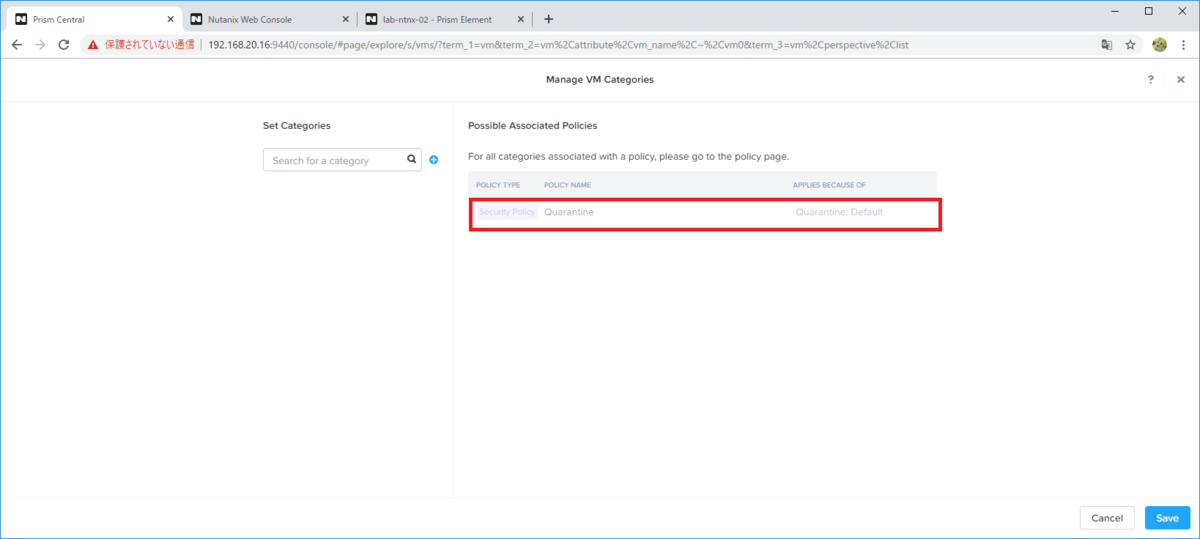

さきほどの Quarantine 設定をした VM には、「Quarantine:Default」カテゴリが自動付与されていることがわかります。これは Unquarantine すると自動解除されます。

以上。